Dlaczego przeglądanie historii schowka jest przydatne?

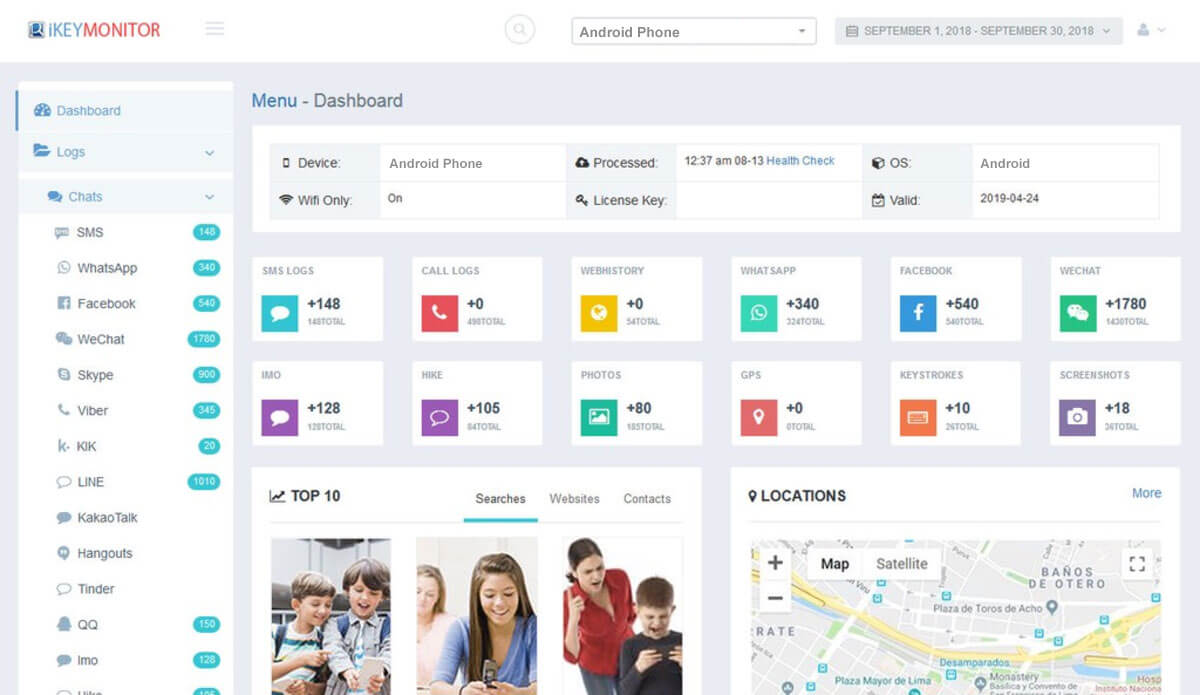

Przeglądanie historii schowka to nowa funkcja monitorowania programu iKeyMonitor, która pozwala zobaczyć wrażliwe treści, które mogą być trudne do obejrzenia. Jeśli chcesz dowiedzieć się, skąd pochodzą treści, dziennik schowka pomoże ci go łatwo znaleźć. Przeglądanie historii w schowku pomaga nie tylko odnaleźć z powrotem utracone dane, ale także pozwala sprawdzić, czy Twoje dzieci mają kłopoty lub czy w firmie są zagrożenia wewnętrzne.

Znajdź Back Lost Data

Możesz zainstalować iKeyMonitor na własnych urządzeniach z systemem iOS lub Android, aby zachować karty danych skopiowanych i wklejonych w schowku. Jeśli usunąłeś wklejone wiadomości i nie pamiętasz, skąd pochodzą wiadomości, możesz znaleźć utracone dane za pomocą iKeyMontior, aby wyświetlić historię Schowka na swoim urządzeniu. Co więcej, możesz znaleźć oryginalne aplikacje, w których teksty są kopiowane. W ten sposób przeglądanie historii schowka jest skutecznym sposobem tworzenia kopii zapasowych danych.

Kontrola rodzicielska

Monitorując historię Schowka na urządzeniu dziecięcym, możesz dowiedzieć się, jakie treści ostatnio skopiowałeś i wkleiłeś. Możesz także sprawdzić, czy skopiowane teksty zawierają wrażliwe i niestosowne treści, takie jak pornografia, przemoc, dokuczanie i hazard.

Jeśli w historii Schowka jest zbyt wiele poufnych tekstów, być może powinieneś sprawdzić, czy twoje dzieci są uzależnione od gier przemocy, czy też skontaktować się z podejrzanymi facetami, takimi jak hazardziści, drapieżcy lub otrzymali ciągłe nękanie od nieznajomych online lub kolegów w szkole. Możesz nauczyć ich prawidłowego korzystania z telefonu komórkowego, jeśli przeprowadziły nieodpowiednie działania w Internecie. Możesz nawet chronić swoje dzieci przed zranieniem, jeśli mają obecnie kłopoty.

Monitorowanie pracowników

Przeglądanie historii schowka pracowników ułatwia pracodawcom wyszukiwanie ukrytych tajemnic na urządzeniach pracowników. Na przykład pracodawcy mogą sprawdzić, czy wklejone teksty zawierają poufne informacje, takie jak tajemnice handlowe, tajemnice technologii i inne poufne informacje. Sprawdzając aplikacje, z których kopiowane są teksty, znacznie łatwiej będzie ocenić rzeczywistą intencję kopiowania poufnych tekstów. Jeśli pracownicy działali wbrew regulaminom firmy, pracodawcy mogą podejmować na czas działania i unikać większych strat.